端口导致的中毒风险与防护

谈毒色变,中毒是每家公司最担心最害怕的事情,数据安全是如今的重中之重,今天谈下中毒的罪魁祸首之一,端口导致的中毒风险。

关闭不必要的端口是网络安全管理中最基础、最有效的手段之一,遵循“最小权限原则”。下面我将详细解释常见端口关闭的安全防护策略、方法及注意事项。

一、为什么要关闭不必要的端口?

每个开放的端口都是一条潜在的通道,攻击者可以利用它进行:

• 信息探测:扫描开放端口以确定服务类型和版本,寻找已知漏洞。

• 未授权访问:利用弱密码或服务漏洞直接入侵系统。

• 恶意软件传播:例如,勒索软件常通过RDP(3389) 等端口传播。

• 拒绝服务攻击(DoS/DDoS):攻击开放的服务,耗尽系统资源。

关闭不必要的端口相当于 “缩小攻击面” ,让攻击者无处下手。

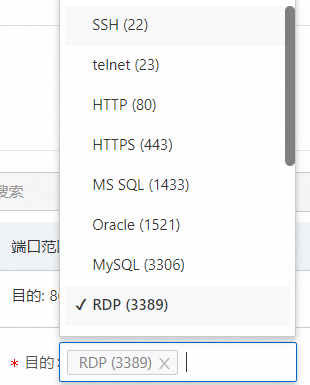

二、常见高风险端口及关闭建议

下表列出了一些常见且风险较高的端口,建议在非必要情况下严格关闭或加固。

端口号 服务/协议 主要风险 关闭或加固建议

22 SSH (安全外壳协议) 暴力破解(Brute-force Attack)是主要威胁。 不应简单关闭(这是重要的远程管理通道)。必须加固:禁用root登录、改用密钥认证、更改默认端口、配置Fail2ban阻止暴力破解。

23 Telnet 所有通信(包括密码)以明文传输,极不安全。 必须关闭。毫无例外地使用SSH(端口22)替代。

25 SMTP (简单邮件传输协议) 若配置不当,可能被利用为开放中继(Open Relay),被垃圾邮件发送者滥用。 仅限于邮件服务器开放。对个人PC或非邮件服务器必须关闭。并需正确配置认证机制,防止中继。

53 DNS (域名系统) 可能遭受DNS劫持、缓存投毒、DDoS放大攻击(如果开放递归查询)。 仅限于DNS服务器开放。对终端设备应关闭其服务,但需确保客户端能访问外部DNS解析器(如8.8.8.8)。

135, 137, 138, 139 RPC, NetBIOS 这些是Windows网络共享和远程过程调用的旧协议,存在多个严重漏洞(如MS17-010永恒之蓝)。 在非内部网络环境中(如公网服务器、个人电脑)必须关闭。即使在内部网络,也应使用更安全的SMB over 端口445。

443 HTTPS 提供加密的Web服务。 不应关闭。这是安全Web通信的基础。风险来自于Web应用本身的漏洞(如SQL注入、XSS),而非端口本身。需保持软件更新。

445 SMB (服务器消息块) 用于Windows文件共享,是勒索软件(如WannaCry)最常用的攻击向量。 在直接暴露于互联网的设备上必须关闭。仅在受信任的内部网络中按需开放,并确保系统已安装所有安全补丁。

1433 MS SQL Server 常成为暴力破解的目标,一旦攻破,数据库将直接暴露。 绝对禁止暴露于公网。应仅限于内网访问,或通过SSH/VPN隧道进行加密和认证。

3306 MySQL Database 同1433端口,易遭受暴力破解和数据泄露。 绝对禁止暴露于公网。配置为仅监听本地回环(127.0.0.1),并通过SSH隧道进行远程管理。

3389 RDP (远程桌面协议) 极高风险!是互联网上最常被扫描和攻击的端口之一,暴力破解极为猖獗。 绝对禁止直接暴露于公网。必须通过VPN访问内部网络后再使用RDP,或者至少更改监听端口、使用网络级认证(NLA)、配置强密码并启用账户锁定策略。

5900+ VNC (虚拟网络计算) 许多旧版VNC协议加密很弱或明文传输,易被破解。 不建议在公网使用。如需远程控制,应通过SSH隧道进行端口转发,或使用更现代的替代方案(如TeamViewer、AnyDesk的云中继模式)。

三、如何关闭和管控端口?

1. 使用防火墙(Firewall) - 主要手段

防火墙是控制端口访问的核心工具,遵循“默认拒绝”策略。

• Windows系统:

使用 Windows Defender 防火墙。

操作:控制面板 -> 系统和安全 -> Windows Defender 防火墙 -> 高级设置。

可以创建入站规则,阻止特定端口或程序的连接。

• Linux系统:

使用 iptables 或更现代的 firewalld (CentOS/RHEL) / ufw (Ubuntu/Debian)。

ufw 示例:

sudo ufw disable # 先确保防火墙是开启的

sudo ufw enable

sudo ufw deny 21/tcp # 拒绝所有TCP 21端口的入站连接

sudo ufw deny 135:139/tcp # 拒绝135到139端口的TCP连接

sudo ufw deny 135:139/udp # 拒绝135到139端口的UDP连接

• 网络边界:

使用硬件防火墙或路由器/网关的ACL(访问控制列表)。这是第一道防线,确保从互联网源头就阻断对危险端口的访问。

2. 停止并禁用相关服务

端口之所以开放,是因为有对应的服务在监听。治本的方法是停止服务。

• Windows:

打开服务管理器(services.msc),找到不需要的服务(如Telnet、FTP Publishing Service等),将其“启动类型”设置为禁用,并停止该服务。

• Linux:

使用 systemctl 命令。

sudo systemctl stop vsftpd # 停止FTP服务

sudo systemctl disable vsftpd # 禁止FTP服务开机启动

3. 使用端口扫描工具进行自查

在配置完成后,验证端口是否已成功关闭。

• 从外部扫描:使用另一台位于外网的机器,通过 nmap 或在线端口扫描工具(如 shodan.io)扫描你的公网IP,确认端口已消失。

nmap -sT -p 21,22,3389 your_public_ip

• 从内部扫描:在本地使用 netstat 或 ss 命令查看本机正在监听的端口。

# Linux

ss -tuln

netstat -tuln

# Windows

netstat -ano

四、总结与最佳实践

1. 最小化原则:只开放绝对必要的端口,关闭一切其他端口。

2. 分层防御:

网络边界:在路由器或防火墙上做第一层过滤。

主机层面:使用系统防火墙做第二层防护。

服务层面:禁用不需要的服务。

3. 加固开放端口:对于必须开放的端口(如SSH, RDP),必须进行安全加固(强密码/密钥、改端口、防爆破等)。

4. 使用加密隧道:对于远程管理(RDP, SSH)和数据库访问,一律通过VPN或SSH隧道进行,避免直接暴露在公网。

5. 定期审计:定期使用扫描工具检查你的网络和主机,确保没有意外的端口开放。

通过系统地关闭和管控端口,你能极大地提升系统的安全性,将绝大多数自动化攻击挡在门外。

- 上一篇:没有啦

- 下一篇:机械硬盘暴涨的原因 2025/8/29